নতুন তথ্য ফাঁসের ঘটনা

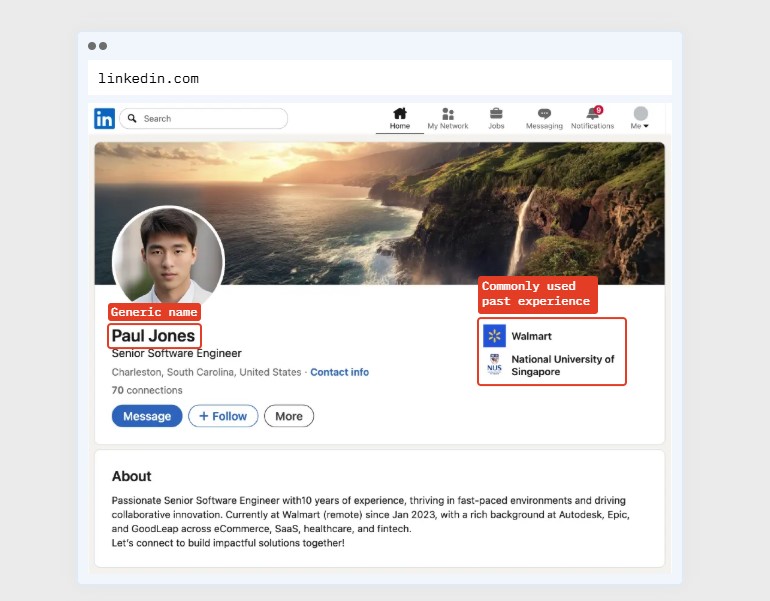

নতুন তথ্যের মাধ্যমে বিরল এক চিত্র সামনে এসেছে, যেখানে দেখা যাচ্ছে উত্তর কোরিয়ার আইটি প্রকৌশলীরা ভুয়া পরিচয় ব্যবহার করে এবং বিদেশি দেশে অবস্থিত কম্পিউটার নিয়ন্ত্রণ করে বৈদেশিক মুদ্রা উপার্জন করছেন। এভাবে তারা অনলাইনে বিভিন্ন কোম্পানিকে আকৃষ্ট করে কাজ নিচ্ছেন এবং অজান্তেই পিয়ংইয়ং-এর ক্ষেপণাস্ত্র ও পারমাণবিক অস্ত্র কর্মসূচিতে অর্থ সরবরাহ করছেন।

এই তথ্য প্রকাশ করেছেন জাপানের এক ‘হোয়াইট হ্যাট’ হ্যাকার—যিনি সাইবার নিরাপত্তার দুর্বলতা শনাক্তে হ্যাকিং দক্ষতা ব্যবহার করেন—বৃহস্পতিবার যুক্তরাষ্ট্রের লাস ভেগাসে অনুষ্ঠিত আন্তর্জাতিক সাইবার নিরাপত্তা সম্মেলন “ব্ল্যাক হ্যাট ইউএসএ”-তে।

উন্মোচিত তথ্যের বিবরণ

ফাঁস হওয়া তথ্যের মধ্যে রয়েছে প্রকৌশলীদের নামের তালিকা, কাজের অগ্রগতি ব্যবস্থাপনা শিট এবং অভ্যন্তরীণ চ্যাট—সবই ইংরেজিতে লেখা। এগুলো অনলাইনে সংরক্ষিত ছিল এবং যেকোনো ব্যক্তি ডাউনলোড করতে পারতেন। বিদেশি এক সাইবার নিরাপত্তা বিশেষজ্ঞ এই তথ্য আবিষ্কার করে হ্যাকারকে দেন। ধারণা করা হচ্ছে, তথ্যগুলো প্রশাসকের অসাবধানতায় অনিরাপদ অবস্থায় ছিল।

তথ্য অনুযায়ী, উত্তর কোরিয়ার প্রকৌশলীরা যুক্তরাষ্ট্র, অস্ট্রেলিয়া, জাপানসহ বিভিন্ন দেশের কোম্পানি থেকে ক্রাউডসোর্সিং ও সামাজিক যোগাযোগমাধ্যমের মাধ্যমে বৈধভাবে কাজের আদেশ পাচ্ছিলেন। বেশিরভাগ কাজই ছিল ক্রিপ্টোকারেন্সি ও ব্লকচেইন-সম্পর্কিত উন্নয়ন, যেখানে প্রতিটি প্রকল্পের বাজেট ও বিক্রয় হিসাব রাখা হতো।

সাংগঠনিক কাঠামো ও কঠোর পরিশ্রম

ডেটায় প্রায় ১৩০টি নাম রয়েছে, যা আসল নাম বলে মনে করা হচ্ছে এবং এগুলো ১২টি দলে বিভক্ত। তালিকার শীর্ষে থাকা ‘মাস্টার বস’ নামে পরিচিত ব্যক্তি দলীয় সদস্যদের চ্যাট বার্তায় দিনে অন্তত ১৪ ঘণ্টা কাজ করার নির্দেশ দিতেন। প্রাপ্ত ছবিতে দেখা গেছে, কাজের জন্য ব্যবহৃত কম্পিউটারগুলো সব সময় নজরদারিতে থাকত।

বিদেশে ঘাঁটি ও সহযোগীদের উপস্থিতি

এ দলটি বিভিন্ন দেশে ঘাঁটি স্থাপন করেছে বলে প্রমাণ মিলে। গুগল সার্ভিসে লগইনের সময় প্রাপ্ত আইপি ঠিকানায় দেখা গেছে, কিছু যোগাযোগ হয়েছে রাশিয়ার উপকূলীয় অঞ্চলের একটি ছোট শহর থেকে, যা চীন ও উত্তর কোরিয়ার সীমানার কাছাকাছি। এছাড়া উত্তর কোরিয়া, চীন ও হংকং থেকেও যোগাযোগ হয়েছে।

প্রমাণে দেখা যায়, ইউক্রেনে ‘ল্যাপটপ ফার্ম’—দূর থেকে নিয়ন্ত্রিত কম্পিউটার, যা ব্যবহারকারীর প্রকৃত অবস্থান গোপন করে—চালানো হচ্ছিল, যা দেশটিতে সহযোগীদের উপস্থিতির ইঙ্গিত দেয়।

বৈদেশিক আয়ের পরিমাণ ও পূর্ববর্তী অভিযান

জাতিসংঘের এক প্যানেল অনুমান করেছে, প্রায় ৩,০০০ উত্তর কোরিয়ান আইটি প্রকৌশলী বিদেশে কাজ করে বছরে প্রায় ৬০০ মিলিয়ন ডলার বৈদেশিক মুদ্রা আয় করে।

২০২৪ সালের মে মাসে, যুক্তরাষ্ট্রের বিচার বিভাগ এক অভিযানে উত্তর কোরিয়ান আইটি কর্মীদের ব্যবহৃত বলে অভিযোগ থাকা এক মার্কিন প্রতিষ্ঠানে অভিযান চালিয়ে এক মার্কিন নারী ও এক ইউক্রেনীয় পুরুষকে গ্রেপ্তার করে। তবে এই গ্রেপ্তারের সঙ্গে সদ্য উন্মোচিত প্রকৌশলীদের কোনো সম্পর্ক আছে কি না, তা এখনও পরিষ্কার নয়।

ভুয়া পাসপোর্ট ও পরিচয় জালিয়াতি

তথ্যে দুটি জাপানি পাসপোর্টের ছবি রয়েছে, যেখানে জন্মতারিখ ও ইস্যুর তারিখ একই হলেও নাম ও নিবন্ধিত ঠিকানা ভিন্ন এবং ছবি সম্পাদিত। নিক্কেই-এর আরও অনুসন্ধানে জানা যায়, এই নামগুলো যুক্তরাষ্ট্রভিত্তিক গোয়েন্দা সংস্থা নিসোস-এর ২০২৫ সালের মার্চের প্রতিবেদনে উল্লেখিত, যাদের উত্তর কোরিয়ান প্রকৌশলী বলে সন্দেহ করা হয়েছে।

নিষেধাজ্ঞা এড়ানোর ঝুঁকি

জাতিসংঘ নিরাপত্তা পরিষদ উত্তর কোরিয়ার বৈদেশিক মুদ্রা উপার্জনের উপায়গুলোতে নিষেধাজ্ঞা দিয়েছে, যাতে তাদের পারমাণবিক ও ক্ষেপণাস্ত্র উন্নয়নের অর্থের উৎস বন্ধ হয়। তবে ঝুঁকি রয়েছে যে, অজান্তেই অনেক কোম্পানি এই নিষেধাজ্ঞা এড়াতে সহায়তা করছে।

অনেক প্রতিষ্ঠান অনলাইনে প্রকৌশলী নিয়োগের সময় তাদের পরিচয় যথাযথভাবে যাচাই করে না এবং কখনো দেখা না করেই কাজ দেয়। জাপানি হোয়াইট হ্যাট হ্যাকার সতর্ক করে বলেছেন, এই ধরনের নিয়োগ উত্তর কোরিয়ার বৈদেশিক মুদ্রা আয়ের পথ খুলে দিতে পারে, তাই আরও সতর্কতা প্রয়োজন।

সারাক্ষণ রিপোর্ট

সারাক্ষণ রিপোর্ট